在安全性方面,没有存在特定于WordPress的特定类型。所有安全性的所有问题都对于所有网站或应用程序都是常见的。

WordPress安全问题具有很大的兴趣,因为它有关Web的40%

的动力和开源为所能。当一个人在WordPress核心或插件中找到漏洞时,其他网站使用它变得易受攻击,因为它们都使用相同的代码。另一方面,您可以使用的名字数量的插件数硬化您的网站安全性。在本专栏中,您将学习如何将WordPress站点硬化为不同类型的漏洞,尽管本文的范围更广泛,适用于所有类型的Web应用程序。

保护措施WordPress漏洞

最常见的漏洞类型是:

后域.Pharma Hacks.brute-Force登录尝试.malicious重定向.cross-site脚本(xss)。服务(ddos).AdvertisementContinue阅读以下

这些是漏洞的常见类型,但这并不意味着它们仅限于这些。当您考虑安全性时,一般而言,您应该以360°的方式思考。

攻击网站没有有限的方式。攻击者可以使用许多技术访问您的网站。

例如,它们可以窃取您的PC并对您的计算机进行物理访问。他们还可以使用监控技术在将公共网络登录到您的网站时查看您的密码。

让我们潜入如何硬化我们的WordPress INStalts为了让生活对攻击者来说更困难。

继续阅读,了解更多关于这16种方式来解决您的WordPress网站安全性的每个方法:

使用https.always使用强密码。使用密码管理员将密码存储密码。登录表单上的CAPTCHA.Prevent Brute-Force登录尝试。使用双因素身份验证。保留最新的plugins.set security http hemiters.set WordPress Files.Disable文件编辑的正确文件权限来自WordPress.Disable所有不必要的功能。WordPress Version.Install一个WordPress防火墙.Keeps.USE SFTP.Monitor用户的活动。

1。用HTTPS将网站固定

不是意外,我们将首先使用

HTTPS

。

广告Continue读数低

您所做的一切都通过网络和电线电缆流动。

HTTP

将数据交换为浏览器和服务器之间的纯文本。因此,任何可以访问服务器和浏览器之间的网络的人都能够查看未加密的数据。 如果您不保护您的连接,则会有风险将敏感数据暴露给攻击者。使用HTTPS,您的数据将被加密,即使它们可以访问您的网络,攻击者也无法读取传输的数据。

因此保护您的网站的第一步是启用HTTPS。如果您还没有移动到HTTPS,则可以使用本指南将WordPress移动到HTTPS 。

工具和WordPress插件您可以使用来迁移HTTP到HTTPS

更好的搜索替换。 DAtabase搜索和替换脚本

。

2。始终使用强密码

最常见的黑客访问网站是通过弱或PWNED密码。这些让你容易受到蛮力的攻击。 通过使用强密码来增强您的安全性,而不是下面列出的任何其他方式。始终使用强密码并定期检查他们是否已定期检查

PWNED

。

WordPress插件增强密码安全性:

禁止PWNED密码

。

下载密码策略管理器。密码bcrypt

。

3。使用密码管理器存储密码

在从公共网络上工作时登录时,您无法确定谁在观看您在笔记本电脑上输入的内容或录制密码。 在或要解决此问题,请使用密码管理器轻松访问密码并将其存储在安全的位置。即使访问了PC,它们也无法获取密码。密码管理器是基于浏览器的,而不是WordPress插件。 password manager浏览器添加开关:

lastpass

。

1pplorw

。

nordpass

。读数下方的广告联系4。在登录和注册表单上添加CAPTCHA

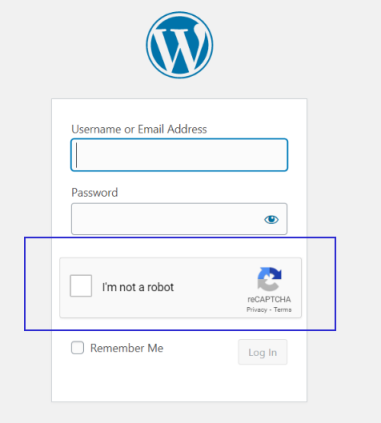

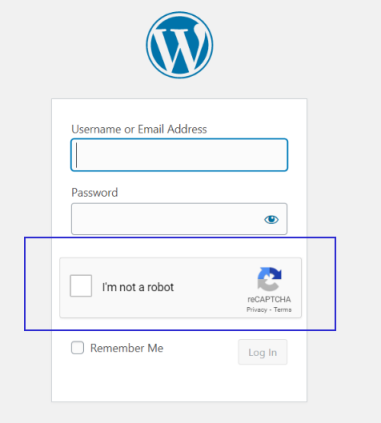

当您使用HTTPS和使用强密码保护您的网站并使用强密码时,您已经为黑客制造了非常努力的黑客。

验证环节是防止蛮力攻击你的登录表单的绝佳方式。

插件在WordPress登录上添加CAPTCHA:

登录NO验证码RECAPTCHA

登录NO验证码RECAPTCHA

。登录安全reCAPTCHA  。 5。保护来自蛮力登录尝试

。 5。保护来自蛮力登录尝试

登录CAPTCHA将使您防止蛮力的保护达到某个点,但并非完全。通常,一旦CAPTCHA令牌解决了,它们有效期几分钟。

例如,谷歌reCAPTCHA的广告传票读数例如有效期为2分钟。攻击者可以使用这两分钟来试图在此期间尝试蛮力登录尝试到登录表单。为了解决这个问题,您应该通过IP地址阻止失败的登录尝试。 WordPress插件以防止Brute-Force攻击:

WP限制登录尝试。限制登录尝试重新加载 6。设置双因素(2FA)身份验证

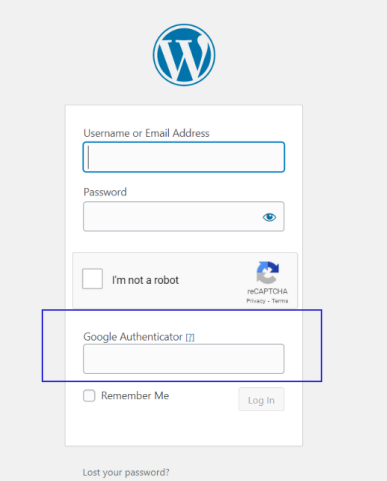

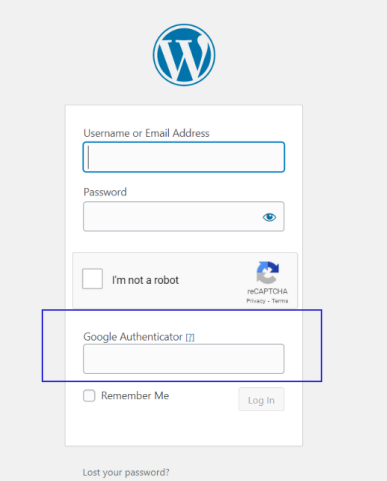

在登录表单上使用安全密码和CAPTCHA,您将更受保护,是的。

但如果黑客使用监控方法并记录您输入的密码视频访问您的网站?

如果它们有密码,只有双因素认证可以保护您的网站免受攻击者的保护。

。

Google验证者

WordPress两因素认证(2FA,MFA) .AadvertisementContinue读数下方 7。保持WordPress核心和插件到达日期

漏洞

经常发生WordPress核心和插件,以及它们的发现并报告它们时。确保upda使用最新版本的插件,以防止网站从文件中的已知和报告的漏洞中被攻击。

我不建议切换到自动更新,因为它可能导致在没有您的知识的情况下打破您的网站。 但是,我

强烈建议您通过在WP-Config.php中添加此代码,使您能够在WP-Config.php中添加WordPress内核的次要更新,因为这些更新包括核心的安全修补程序。

定义(’wp_auto_update_core’,’minor’);

8。设置安全HTTP标题

安全标头通过限制浏览器和服务器之间的操作来带来额外的保护层,当一个浏览网站时可以在浏览器和服务器之间执行。

安全标题旨在防止ClickJacking和ClickJacking跨站脚本 (XSS)攻击。

安全标题是:

严格传输 – 安全性(HSTS).content-security-policy.x-class-options.x-content-type options.fetp元数据标题。 referrer-policy.cache-control.care-control.clear-site-data.feature-policy.advertisementContinue读数下面

我们不会深入到每个安全标题的解释中,但这里有一些用于修复它们的插件。

WordPress插件启用安全标头:

HTTP标题改进网站安全。 GD安全标题

。

9。设置WordPress文件的正确文件权限

文件权限

是托管WordPress文件的操作系统上的规则;这些规则设置如何读取,编辑和执行文件。这种安全措施至关重要,尤其是当您在共享HO上寄出网站时刺痛。如果设置错误,当一个网站上的共享托管时,攻击者可以访问您的网站上的文件并读取任何内容 – 特别是WP-Config.php – 并获得对您的网站的完全访问权限。

所有文件应为644.All文件夹应为775.WP-CONFIG.PHP应为600.AdvertisementContinue读数以下

上面的规则意味着您的托管用户帐户可以读取和修改文件和Web服务器(WordPress)可以修改,删除和读取文件和文件夹。

其他用户无法读取wp-config.php的内容。如果为WP-Config.php设置600,请将您的网站向下,将其更改为640或644.

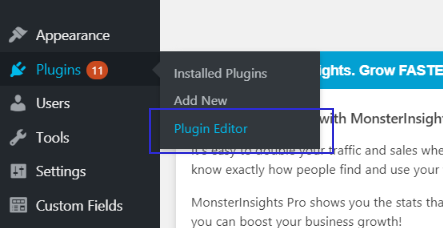

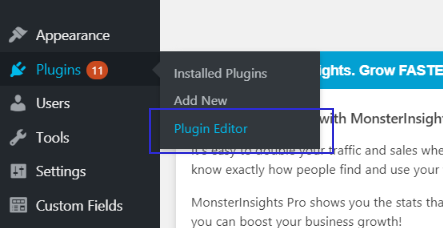

10。禁用从WordPress

中的文件编辑它是WordPress中的已知功能,您可以从管理后端编辑文件。

这是reaLly不是必需的,因为开发人员使用SFTP并且很少使用它。

11。

11。

11。禁用所有不必要的功能

WordPress附带许多功能,您可能根本不需要。例如,创建WordPress中的XML-RPC端点以与外部应用程序进行通信。攻击者可以使用该终端投资登录。

使用插件禁用XML-RPC读取XML-RPC-API 的广告联接键

。

WordPress的另一个问题已内置正在提供REST-API端点,以列出网站上的所有用户。

如果您将“/ wp-json / wp / v2 /用户”附加到任何Wordpress安装,您将看到列表用户名和用户ID作为JSON数据。

通过将此代码添加到Functio中,禁用用户REST-APIns.php

函数isable_users_rest_json($ response,$ user,$请求){return”;} add_filter(’rest_prepare_user’,’disable_users_rest_json’,10,3);

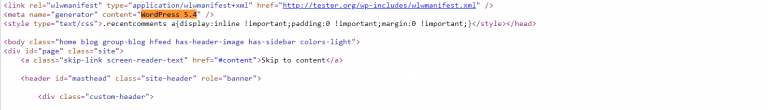

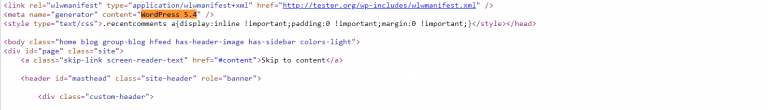

12。隐藏WordPress版本

WordPress自动使用页面的HTML中的WordPress版本进行注释。它使攻击者安装的WordPress作为附加信息的版本。

例如,如果你正在使用,其核心版本的WordPress据报道据报道,攻击者知道他可以使用报告的技术来破坏您的网站。使用这些插件隐藏WordPress版本元标记的广告传票:

例如,如果你正在使用,其核心版本的WordPress据报道据报道,攻击者知道他可以使用报告的技术来破坏您的网站。使用这些插件隐藏WordPress版本元标记的广告传票:

Meta Generator和版本信息去除

。

Dawsun的WP生成器卸灭

。 13。安装WordPress防火墙防火墙是一个在网站上运行的Web应用程序,并分析任何传入HTTP请求。它应用复杂的逻辑来过滤掉可能威胁的请求。可以在防火墙的内置规则的顶部设置其规则来阻止请求。其中一个常见类型的攻击类型是SQL注入。

假设您运行一个易受SQL注入的WordPress插件,您不知道它。如果您运行防火墙,即使攻击者知道插件中的安全漏洞,他将无法攻击该网站。

这是因为防火墙会阻止那些包含SQL注入的请求。

防火墙将阻止IP的请求,并防止连续危险的RE来自来的任务。防火墙也能够通过检测来自单个IP的太多请求并阻止它们来防止DDOS攻击。

下面

的广告联接键读数也可以运行在对Web服务器进行请求之前运行的DNS级防火墙。一个例子是

CloudFlare DNS防火墙

。

此方法的优点是对DDOS攻击更加强大。

在服务器上运行的应用程序级防火墙让HTTP请求点击Web服务器,然后阻止它。这意味着服务器花费一些CPU / RAM资源来阻止它们。

使用DNS级防火墙它不会花费服务器资源,因此它更可持续攻击。 WordPress防火墙插件您可以使用:

Wordfence安全

。

Sucuri

。

所有在一个WP安全和防火墙中

。

防弹安全性

。

屏蔽安全性注意:如果您决定安装防火墙,则可能具有如此功能登录Brute-Force Protection或2F身份验证,您可以使用它们的功能而不是安装上面提到的插件。 14。保持备份 如果你被黑了攻击,恢复的最佳方法是通过从未被感染的最新版本恢复网站。如果您不存储网站备份,则广告联系读数,清理网站可能是耗时的操作。在某些情况下,可能无法恢复所有信息,因为恶意软件擦除了所有数据。为了避免这种情况,请常规备份您的网站数据库和文件。 检查您的托管支持它们是否提供每日备份功能并启用它。如果没有,您可以使用这些插件来运行备份: backwpup

。

updbuddy

。

blogvault

。

15.使用sftp

许多开发人员已经使用sftp来连接到Web服务器,但是要提醒这一点,以防你仍然没有。

如https,sftp使用加密来传输网络上的文件,使得即使可以访问网络,它也无法作为纯文本读取。

下面

16的广告联系读数。监视用户的活动 我们已经讨论了许多方法来保护您的网站从未知的黑客保护您的网站。但是当您访问网络的员工之一时呢?ITE admin是阴暗的东西,例如添加内容中的链接? 上述方法都不能够检测阴影员工。 可以通过观看活动日志来完成。通过调查每个用户的活动,您可能会发现其中一个员工编辑了他们不应该的文章。 你也可以调查看起来怀疑的活动,看看是什么改变。

WordPress插件来监视用户活动:

活动日志

。

用户活动日志

。

WP活动日志

。

注意您可能想要限制这些插件的时段(或记录数量)。如果有太多,它将超载您的数据库,可能会影响网站性能和速度。

广告Continue读数下面

该怎么办你被黑了?

即使有了安全专家的所有建议,也是了解从黑客硬化网站的方式,他们仍然会发生。

如果你的网站被黑了,你需要执行以下步骤恢复以恢复:

更改所有电子邮件和其他个人密码

首先

,因为黑客可能首先访问您的电子邮件,因此能够访问您的网站。将您的网站估计为您的网站最新已知的非黑客备份。所有网站用户的密码。update所有插件如果有可用的更新。结论 在安全方面思考360°。强调安全对所有员工的重要性,以便他们了解公司可能遭受的后果,如果他们不遵循安全规则。 如果你得到hacKED,]从备份恢复您的网站,并改变所有的密码到您的网站和电子邮件尽快。