WordFence,WordPress安全软件公司,发布了有关流行WordPress SEO软件SEAPRESS中漏洞的详细信息。在发布公告之前,Wordfence传达了SEIPress的发布者的漏洞的细节,谁及时修复了该问题并发布了一个修补程序来解决它。

根据Wordfence:

“这种缺陷使攻击者可以在用户访问”所有帖子“页面的易受攻击的站点上注入任意Web脚本。

美国政府国家漏洞数据库网站列出了Wordfence为SEAPRESS漏洞的CNA(CVE编号权限)为

中等级别等级和6.4

的分数为1至10.

下面

读数读数

弱点枚举被分类为:

“

”在网页生成期间的输入不当中和(’跨站点脚本’)“

漏洞会影响SEAPRESS版本5.0.0 – 5.0.3。

是什么SEIPRESS漏洞?

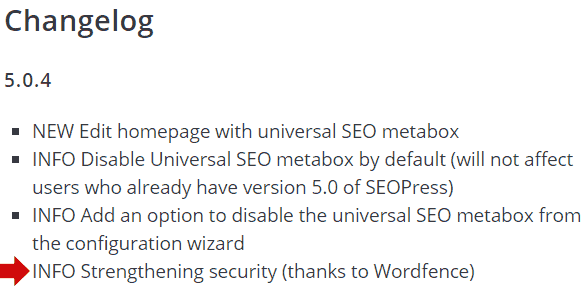

官方SEIPress Changelog并没有真正描述脆弱性或披露存在漏洞。

这不是对SEAPRESS的批评,我只是注意到SEIPress将问题描述了模糊的条件:

影响SEOPress问题允许任何认证的用户,凭据与子公司一样低riber,可以更新任何帖子的标题和描述。因为这个输入不安全,因为它没有正确消毒这个输入的脚本和其他意外上传的输入,所以攻击者可以上传可恶意脚本,然后可以将可以用作跨站点脚本攻击的一部分。广告联系读数以下虽然这个漏洞被国家漏洞数据库评为媒体(可能是因为漏洞会影响允许用户注册的网站,如订阅者),攻击者可以在列出的情况下“轻松地”接管攻击者。 Wordfence对横向网站脚本(XSS)漏洞表示这一点: “”……横向网站脚本漏洞,例如这一个可以导致各种恶意行为,如新的管理帐户创建,WebShell注入,任意重定向等。“ 跨站点脚本(XSS)漏洞攻击向量通常在某人可以输入数据的区域中。任何某人可以输入信息的地方,就像联系人表单一样,是XSS漏洞的潜在来源。软件开发人员应该“消毒”输入,这意味着它们应该检查正在输入的内容不是意外的东西。 REST API输入不安全此特定漏洞影响了与输入帖子的标题和描述相关的输入。具体来说,它影响了称为WordPress REST API的内容。 WordPress REST API是一个接口允许WordPress插件与WordPress交互。 使用REST API,插件可以与WordPress站点交互并修改网页。 WordPress文档描述如下: “使用WordPress REST API可以创建一个插件,为WordPress提供全新的管理员体验,构建一个全新的交互式前端体验,或将WordPress内容带入完全独立的应用程序。”[图 根据Wordfence读数下方的广告联接读数根据Wordfence,Seopress WordPress REST API端点以不安全的方式实现,因为插件未通过该方法正确消毒输入。引文 Wordfence Seopress漏洞公告 国家Al漏洞数据库在SEAPRESS存储的跨站点脚本ISSU E WordPress REST API手册